众所周知CC攻击是DDOS攻击的一种变相攻击模式,利用网络传输协议中的三次握手漏洞,产生大量的无效链接,使服务器资源被耗尽,最终导致服务不能正常运行。

CC攻击(Challenge Collapsar)是分布式拒绝服务(DDoS)攻击的一种变相攻击模式,其全称中“Challenge Collapsar”意味着挑战安全防护产品黑洞(Collapsar)。 面对CC攻击,可以采取哪些防护措施来处理呢?今天我们就来简单了解下CC攻击的情况,分享一些有效的防护方案。

一、什么是CC攻击

CC攻击的前身是一个名为Fatboy的攻击程序,而之所以后来人们会称之为CC,是因为DDoS攻击发展的初期阶段,绝大部分DDoS攻击都能被业界熟知的“黑洞”(Collapsar,一种安全防护产品)所抵挡,CC攻击的诞生就是为了直面挑战黑洞。所以Challenge Collapsar(挑战黑洞)=CC攻击,如此而来。

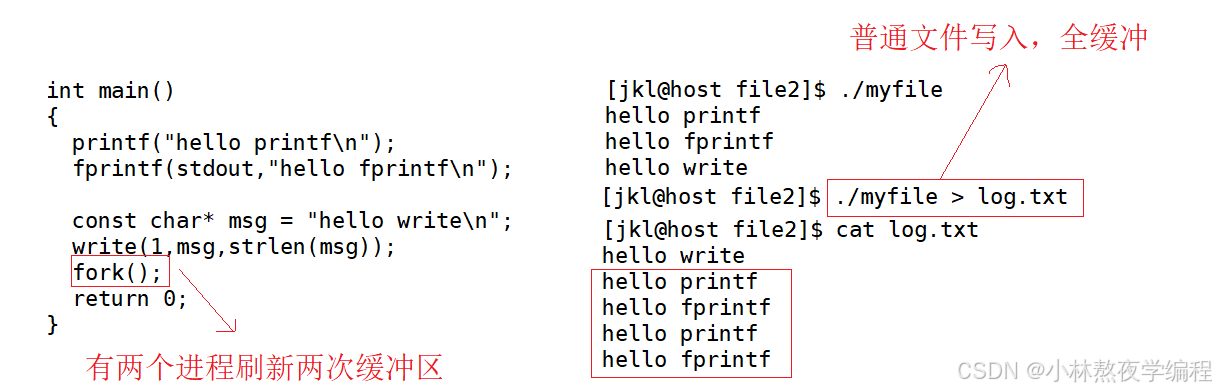

攻击原理

CC攻击算得上是应用层的DDoS,CC的攻击原理很简单,就是模拟多个用户对一些资源消耗较大的页面不断发出请求,从而达到消耗服务器资源的目的,当服务器一直都有处理不完的大量数据请求时,服务器资源浪费过多,就会造成堵塞,而正常用户的访问也会被终止,业务陷入瘫痪状态。

攻击类型

1.直接攻击

主要针对有重要缺陷的WEB应用程序,通常是由于程序编写不当导致的。

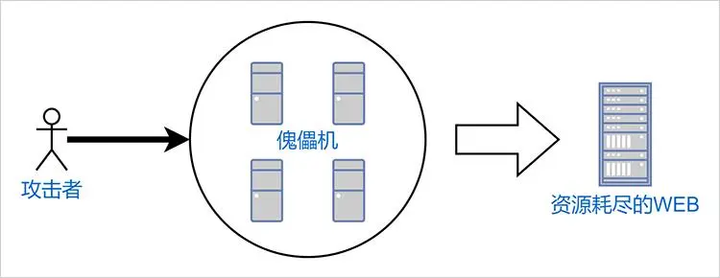

2.僵尸网络攻击

类似于DDoS攻击,僵尸攻击通常是网络层面的DDoS攻击。攻击者通过控制大量被感染的计算机或网络设备,同时向目标系统发送海量的请求,使其无法正常运作。Web应用层面无法进行太好的防御。

3.代理攻击

黑客操作一批代理服务器,每个代理同时发出多个请求到目标主机,并在发出请求后立刻断掉与代理的连接,以避免代理返回的数据将本身的带宽堵死。目标主机会将响应这些请求的进程进行队列处理,导致正常请求被排后,页面打开缓慢或白屏。

相对于肉鸡攻击,代理攻击更容易防御,代理攻击是黑客借助代理服务器生成指向受害网站(受害服务器)的合法网页请求,从而实现DOS和伪装

攻击危害

网站访问速度异常缓慢,哪怕真实的用户访问量很少,打开速度也会很慢。

搜索引擎无法抓取网站内容,导致关键词排名受影响,网站访问量骤减,转化率大幅度降低。

严重影响用户体验,用户跳出率极高,流失严重,损害网站品牌形象。

二、CC攻击的防护措施

1.屏蔽IP和更改Web端口

通过查看日志发现CC攻击的源IP,可以在服务器设置中屏蔽该IP对Web站点的访问。同时,可以修改Web端口,以避开默认的80端口攻击。

加强对服务器和应用程序的安全配置,如限制请求速率、禁用不必要的服务等。

3.使用反向代理和负载均衡

通过使用反向代理和负载均衡器,可以帮助分担服务器负载,减轻CC攻击对服务器的影响。

4.设置访问频率限制

限制同一IP地址或用户在单位时间内的访问次数,防止CC攻击的发生。

5.优化网站结构

中小型网站可以采用静态页面的方式,减少对数据库的交互,降低CPU消耗。同时,减少复杂框架的调用,减少不必要的数据请求和处理逻辑。

6.与安全服务提供商合作

德迅云安全可以提供的安全解决方案和服务,来共同防范CC攻击等网络安全威胁。

综上,CC攻击是一种具有高技术含量的DDoS攻击模式,其危害不容忽视。通过接入安全加速SCDN、高防IP等安全解决方案,可以显著降低CC攻击对服务器和网络的影响,保障业务的连续性和用户的体验。